如果後續想接收本站有關 網站架設、網站安全、網站漏洞防範 等訊息

您可以透過以下表單留下您的電子郵件信箱來訂閱我們的電子報

處理網站被駭、網站搬家、網站異常等問題的專家,我們也有優質網站主機租用及代管。

處理網站被駭、網站搬家、網站異常等問題的專家,我們也有優質網站主機租用及代管。

收到 HITCON ZeroDay 網站資安通報該採取的 4 個步驟

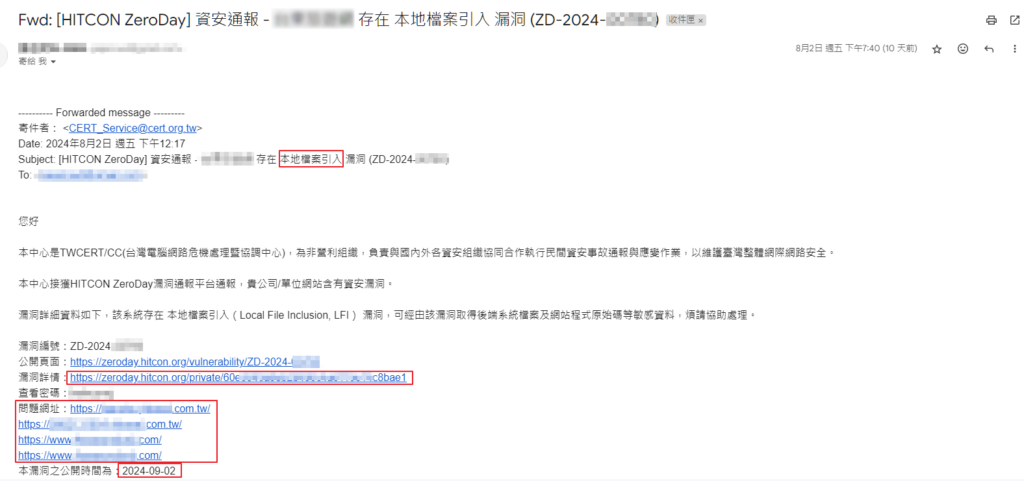

當您收到一封警告您的網站存在 HITCON ZeroDay 網站資安漏洞通報的電子郵件時,可能會懷疑這是一種詐騙。然而,如果這封信來自 TWCERT/CC (台灣電腦網路危機處理暨協調中心) 的資安通報,那麼這是一個嚴重的警告,千萬不能忽視它。這封信是要讓您瞭解,您的網站被檢測到可能被駭客利用的漏洞,並且這個漏洞將會在短期內公開。如果漏洞未能及時修補,您的網站即將面臨嚴重的資安風險。

什麼是 HITCON ZeroDay?

HITCON ZeroDay 是一個專門通報和協調修補最新資安漏洞的平台。由 HITCON (Hacks In Taiwan Conference) 管理,這個平台集合了資安專家與駭客社群,致力於提升網站安全性。當您的網站被發現存在漏洞,該平台會將這些資訊通報給 TWCERT/CC,以確保您能夠及時修補漏洞。

為什麼會收到這樣的警示?

TWCERT/CC 是負責與國內外資安組織協調合作的機構,專注於通報與應對資安事件。如果您的網站被檢測到存在漏洞,TWCERT/CC 會向您發出警示通知,並給您一定的時間來修補漏洞。

在這段時間內,漏洞細節會被保密,但在 30 天後,無論您是否修補,漏洞資訊將被公開。所以接到 HITCON ZeroDay 資安通報的您千萬要加快腳步處理網站漏洞,否則一旦網站漏洞被公開,駭客一定會傾巢而出光顧您的網站。

收到資安通報後該怎麼辦?

1. 查詢漏洞內容及發生的原因?

首先,您需要了解 HITCON ZeroDay 漏洞的詳細資訊。TWCERT/CC 提供的資安通報中會包括 HITCON ZeroDay 漏洞編號、影響的 URL 以及漏洞的詳細描述。您可以使用這些資訊來調查漏洞的實際情況。以本例來講漏洞是 本地檔案引入 (Local File Inclusion, LFI) 可能會使攻擊者訪問和讀取伺服器上的敏感檔案。

驗證漏洞:嘗試在問題 URL 後添加通報中提供的測試參數,檢查是否能重現漏洞。這一步能幫助您確認問題的嚴重性,以這個 HITCON ZeroDay 漏洞為例,您可以在網址後而加上 /index.php?page=../../../../etc/passwd 這樣的參數,看是不是會列出主機密碼檔的內容。

註:本來以為原因只是單純的 CentOS 7 已經於 2024/06/30 終止支援,您是不是該換網站主機了? 主機系統太舊所導致,但是詳細查看有問題的網站連結,發現同一家主機商的新系統主機也是一樣中槍,所以是主機商根本沒提供安全防護模組(他們的 WAF 要另外收費),所以下面就是補救的方法:

2. 立即修補漏洞:

根據 HITCON ZeroDay 漏洞詳情頁面的指示,修補修補有問題的頁面(事實上這個案例的問題是全站都有的)。如果您看不懂漏洞詳情在說什麼,或是根不知道要如何解決漏洞,那建議尋找本工作室的資安專家協助修補。例如,對於 LFI 漏洞,您可能需要更新檔案包含的方式,或使用 WAF (Web Application Firewall) 來臨時防護。

如果像這個案例中的網站由大量 PHP 程式碼構成且短期內難以全部修補,最快的解決方法就是將網站搬到提供 WAF 防護,而且不用加錢的高登工作室主機,這樣先快速降低風險,之後再找時間慢慢修補程式的弱點。

3. 通知 TWCERT/CC:

在完成 HITCON ZeroDay 漏洞修補並且自行測試漏洞已經排除後,務必透過回覆信件到 TWCERT/CC 的官方信箱 CERT_Service@cert.org.tw ,通知他們您的網站已經完成修補。這樣可以讓相關人員更新漏洞狀態,並且後續的追蹤並確保您網站的安全狀態得到確認。

4. 持續監控與檢查:

修補漏洞後,您需要繼續監控您的網站。資安威脅是動態的,我們有提供網站代管與資安監控服務,24 小時監看您的網站安全問題。這樣,您可以專注於網站的內容和業務發展,而不必擔心網站的安全問題。

延伸閱讀

輸入您的信箱訂閱電子報